- Регистрация

- 9 Май 2015

- Сообщения

- 1,548

- Баллы

- 155

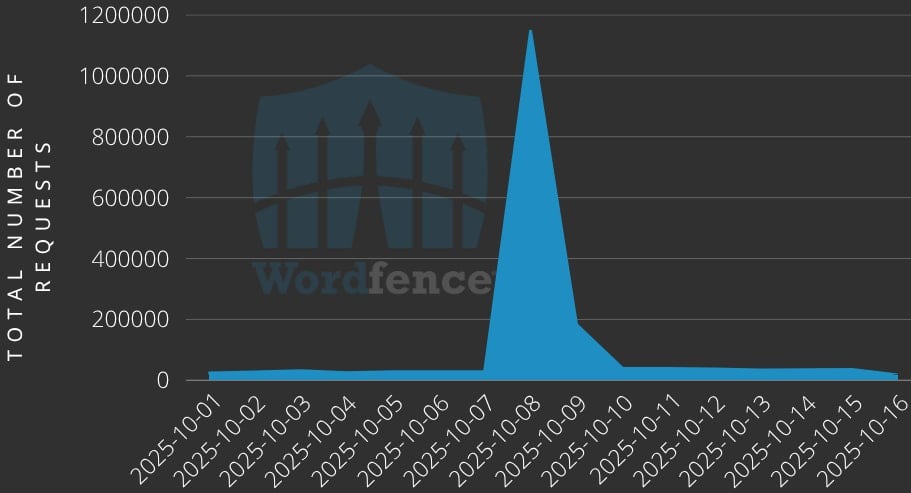

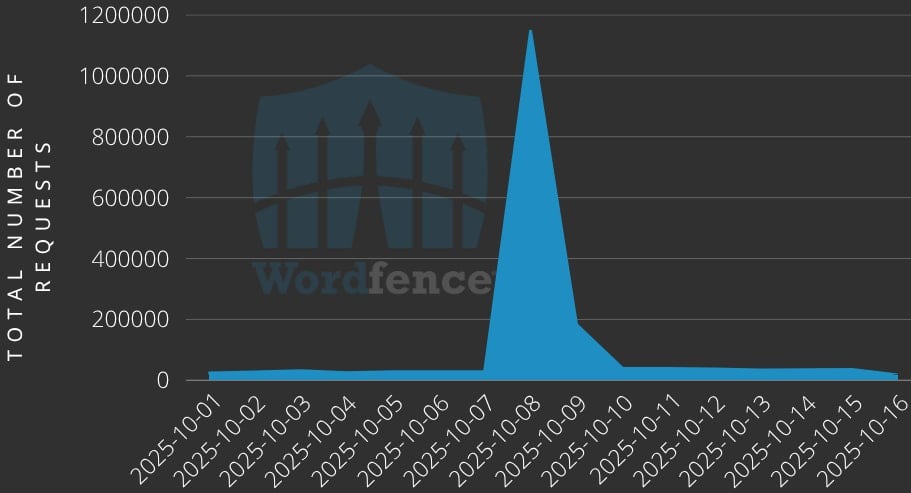

Компания Wordfence предупреждает о масштабной вредоносной кампании, в рамках которой злоумышленники эксплуатируют критические уязвимости в популярных WordPress-плагинах GutenKit и Hunk Companion. Компания заблокировала 8,7 млн попыток таких атак на своих клиентов всего за два дня.

Хакеры используют три критических бага (9,8 балла по шкале CVSS): CVE-2024-9234, CVE-2024-9707 и CVE-2024-11972. Все они позволяют добиться удаленного выполнения кода на уязвимых сайтах.

CVE-2024-9234 затрагивает плагин GutenKit, который насчитывает 40 000 активных установок. Уязвимость связана с неаутентифицированным эндпоинтом REST и позволяет устанавливать произвольные плагины без какой-либо аутентификации. Проблема затрагивает GutenKit версии 2.1.0 и более ранние.

В свою очередь CVE-2024-9707 и CVE-2024-11972 связаны с отсутствием авторизации в эндпоинте REST themehunk-import плагина Hunk Companion, который установлен около 8000 раз. Эти проблемы тоже открывают путь для установки произвольных плагинов. Первая уязвимость затрагивает плагин версии 1.8.4 и более ранние, а вторая — 1.8.5 и все предыдущие релизы.

Сообщается, что злоумышленники используют эти уязвимости, чтобы внедрять на сайты другой уязвимый плагин, который уже даст им возможность удаленно выполнять код.

Патчи для всех трех проблем доступны уже почти год: GutenKit 2.1.1 вышел в октябре 2024 года, а обновление Hunk Companion до версии 1.9.0 произошло в декабре того же года. Однако множество сайтов до сих пор работают с уязвимыми версиями плагинов, что и делает их легкой мишенью.

По данным Wordfence, злоумышленники хостят на GitHub вредоносный плагин в ZIP-архиве под названием «up». Архив содержит обфусцированные скрипты для загрузки, скачивания и удаления файлов, а также изменения прав доступа. Один из скриптов, защищенный паролем и замаскированный под компонент плагина All in One SEO, автоматически логинит атакующего как администратора.

Эти инструменты дают злоумышленникам полный контроль: они могут поддерживать присутствие на сервере, похищать или загружать файлы, выполнять команды и перехватывать приватные данные.

Если прямой путь через установленный плагин не работает, атакующие нередко внедряют на сайты еще один уязвимый плагин — wp-query-console, который позволяет выполнять код без аутентификации.

Wordfence приложила к своему отчету список IP-адресов, генерирующих большие объемы вредоносных запросов. Кроме того, в логах рекомендуется искать подозрительные запросы к /wp-json/gutenkit/v1/install-active-plugin и /wp-json/hc/v1/themehunk-import. Также стоит проверить директории /up, /background-image-cropper, /ultra-seo-processor-wp, /okeи /wp-query-console на наличие подозрительных файлов.

Хакеры используют три критических бага (9,8 балла по шкале CVSS): CVE-2024-9234, CVE-2024-9707 и CVE-2024-11972. Все они позволяют добиться удаленного выполнения кода на уязвимых сайтах.

CVE-2024-9234 затрагивает плагин GutenKit, который насчитывает 40 000 активных установок. Уязвимость связана с неаутентифицированным эндпоинтом REST и позволяет устанавливать произвольные плагины без какой-либо аутентификации. Проблема затрагивает GutenKit версии 2.1.0 и более ранние.

В свою очередь CVE-2024-9707 и CVE-2024-11972 связаны с отсутствием авторизации в эндпоинте REST themehunk-import плагина Hunk Companion, который установлен около 8000 раз. Эти проблемы тоже открывают путь для установки произвольных плагинов. Первая уязвимость затрагивает плагин версии 1.8.4 и более ранние, а вторая — 1.8.5 и все предыдущие релизы.

Сообщается, что злоумышленники используют эти уязвимости, чтобы внедрять на сайты другой уязвимый плагин, который уже даст им возможность удаленно выполнять код.

Патчи для всех трех проблем доступны уже почти год: GutenKit 2.1.1 вышел в октябре 2024 года, а обновление Hunk Companion до версии 1.9.0 произошло в декабре того же года. Однако множество сайтов до сих пор работают с уязвимыми версиями плагинов, что и делает их легкой мишенью.

По данным Wordfence, злоумышленники хостят на GitHub вредоносный плагин в ZIP-архиве под названием «up». Архив содержит обфусцированные скрипты для загрузки, скачивания и удаления файлов, а также изменения прав доступа. Один из скриптов, защищенный паролем и замаскированный под компонент плагина All in One SEO, автоматически логинит атакующего как администратора.

Эти инструменты дают злоумышленникам полный контроль: они могут поддерживать присутствие на сервере, похищать или загружать файлы, выполнять команды и перехватывать приватные данные.

Если прямой путь через установленный плагин не работает, атакующие нередко внедряют на сайты еще один уязвимый плагин — wp-query-console, который позволяет выполнять код без аутентификации.

Wordfence приложила к своему отчету список IP-адресов, генерирующих большие объемы вредоносных запросов. Кроме того, в логах рекомендуется искать подозрительные запросы к /wp-json/gutenkit/v1/install-active-plugin и /wp-json/hc/v1/themehunk-import. Также стоит проверить директории /up, /background-image-cropper, /ultra-seo-processor-wp, /okeи /wp-query-console на наличие подозрительных файлов.