- Регистрация

- 9 Май 2015

- Сообщения

- 1,562

- Баллы

- 155

Компания DrayTek, производящая сетевое оборудование, об уязвимости, которая затрагивает несколько моделей роутеров Vigor. Проблема позволяет удаленным неаутентифицированным атакующим выполнять произвольный код.

Уязвимость получила идентификатор CVE-2025-10547 и была обнаружена летом текущего года ИБ-исследователем компании ChapsVision Пьером-Ивом Маесом (Pierre-Yves Maes).

В DrayTek отмечают, что подверженность атакам через WAN можно снизить, отключив удаленный доступ к веб-интерфейсу и SSL VPN (ограничив его с помощью ACL и VLAN). Однако веб-интерфейс остается доступным через LAN, что открывает его для потенциальных локальных атакующих.«Уязвимость срабатывает, когда неаутентифицированные удаленные атакующие отправляют специально подготовленные HTTP или HTTPS-запросы к веб-интерфейсу устройства, — говорится в бюллетене безопасности DrayTek. — Успешная эксплуатация может привести к повреждению памяти и сбою системы, а при определенных обстоятельствах потенциально позволяет осуществить удаленное выполнение кода».

Как Маес сообщил изданию , корень проблемы CVE-2025-10547 кроется в неинициализированном значении в стеке, которое можно использовать, чтобы вынудить функцию free() работать с произвольными областями памяти (arbitrary free()), в итоге достигнув удаленного выполнения кода.

Исследователь отмечает, что успешно протестировал баг, создав PoC-эксплоит и запустив его на уязвимом устройстве. Он обещает раскрыть все технические детали CVE-2025-10547 позже на этой неделе.

Перед CVE-2025-10547 уязвимы перечисленные ниже устройства, которые рекомендуется обновить до указанных версий прошивок, где проблема уже была устранена.

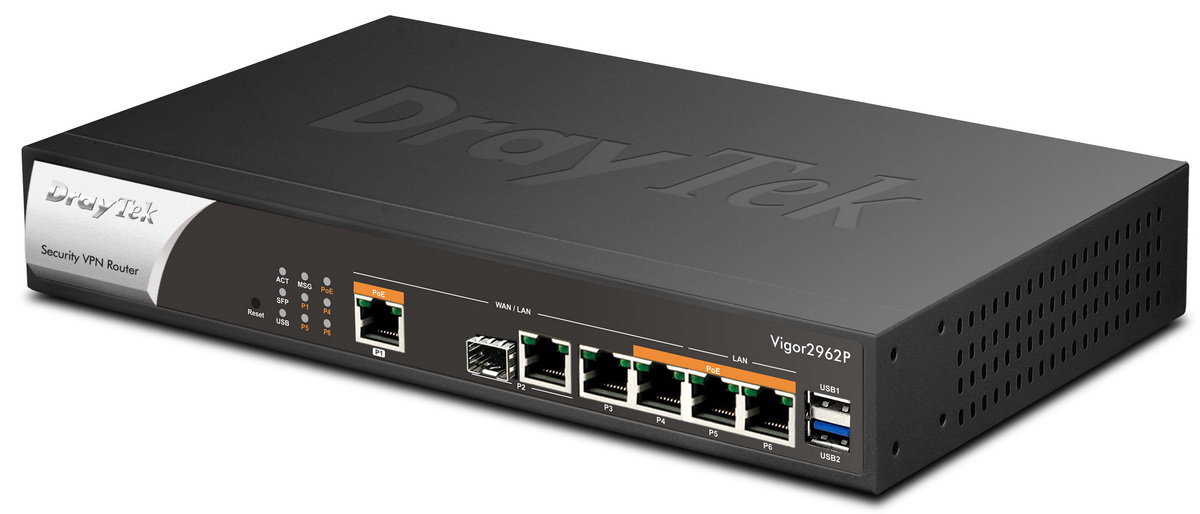

- Vigor1000B, Vigor2962, Vigor3910/3912 -> 4.4.3.6 или новее (для некоторых моделей 4.4.5.1);

- Vigor2135, Vigor2763/2765/2766, Vigor2865/2866 Series (включая LTE и 5G), Vigor2927 Series (включая LTE и 5G) -> 4.5.1 или новее;

- Vigor2915 Series -> 4.4.6.1 или новее;

- Vigor2862/2926 Series (включая LTE) -> 3.9.9.12 или новее;

- Vigor2952/2952P, Vigor3220 -> 3.9.8.8 или новее;

- Vigor2860/2925 Series (включая LTE) -> 3.9.8.6 или новее;

- Vigor2133/2762/2832 Series -> 3.9.9.4 или новее;

- Vigor2620 Series -> 3.9.9.5 или новее;

- VigorLTE 200n -> 3.9.9.3 или новее.

Источник: