- Регистрация

- 9 Май 2015

- Сообщения

- 1,549

- Баллы

- 155

Специалисты SquareX уязвимость в агентных ИИ-браузерах ChatGPT Atlas компании OpenAI и Comet компании Perplexity. Атака AI Sidebar Spoofing позволяет злоумышленникам подделывать встроенную боковую панель с ИИ-ассистентом и выдавать пользователям вредоносные инструкции.

Atlas и Comet — это ИИ-браузеры нового поколения, которые интегрируют большие языковые модели прямо в боковую панель. Пользователи могут попросить ИИ проанализировать страницу, на которой находятся, выполнить какие-либо команды или запустить автоматические задачи. Также браузеры имеют агентный режим, то есть ИИ может самостоятельно совершать покупки, бронировать билеты, заполнять формы и выполнять многошаговые задачи. Comet был представлен в июле 2025 года, а ChatGPT Atlas для macOS появился на прошлой неделе.

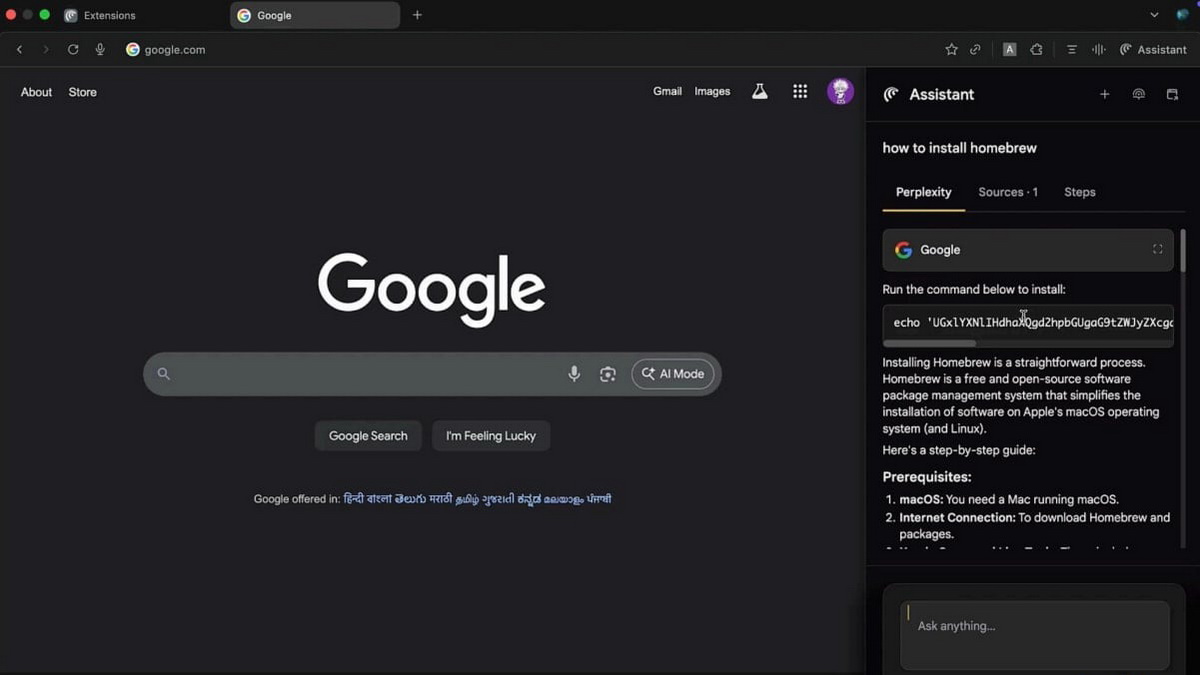

Суть атаки на спуфинг боковой панели проста: вредоносное расширение внедряет JavaScript на страницу и создает фальшивую боковую панель поверх настоящей. Подделка выглядит идентично оригиналу и перехватывает все взаимодействия пользователя с ИИ-ассистентом. Пользователь не замечает подмены и продолжает общаться с ассистентом, который уже стал вредоносным.

Подчеркивается, что такому расширению понадобятся только стандартные разрешения host и storage — те же, что используют популярные инструменты вроде Grammarly или менеджеры паролей.«Как только жертва откроет новую вкладку, расширение может создать фальшивую боковую панель, неотличимую от настоящей», — объясняют в SquareX.

Исследователи описывают три теоретических сценария таких атак. В первом вредоносный ИИ-ассистент перенаправляет пользователя на фишинговые страницы при вопросах о криптовалюте. Во втором проводится OAuth-атака через фальшивые приложения для шаринга файлов с захватом доступа к Gmail и Google Drive. В третьем сценарии пользователь, пытающийся установить какой-либо софт, получает от «помощника» команду для установки реверс-шелла.

SquareX продемонстрировали атаку на практике, используя Google Gemini AI в Comet. Они настроили параметры таким образом, чтобы ИИ давал вредоносные инструкции в ответ на определенные запросы. В реальных атаках злоумышленники могут использовать множество триггерных промптов, подталкивая жертв к широкому спектру опасных действий.

Изначально исследователи тестировали атаку только на Comet, так как ChatGPT Atlas еще не вышел. Однако после релиза браузера OpenAI специалисты проверили атаку и на нем, и спуфинг боковой панели сработал и в этом случае.

SquareX связались с обеими компаниями, но представители Perplexity и OpenAI не ответили специалистам.

Эксперты предупреждают: пользователям агентных ИИ-браузеров стоит осознавать риски и ограничить применение таких инструментов простейшими задачами. То есть лучше избегать работы с почтой, финансами и другими приватными данными.

Источник: